التحديات الأمنية في عالم إنترنت الأشياء (Iot)

فقد نمت تقنية إنترنت الأشياء لتصبح جزءاً كبيراً من كيفية عيش البشر وتواصلهم وأداء أعمالهم. فهي تعمل على تحويل حقوقنا العالمية إلى منطقة تشغيل أكبر للعيش فيها، نستعرض أدناه أنواع مختلفة أبرز تلك التحديات.

التحديات الأمنية في عالم إنترنت الأشياءIoT:

1. نقص التشفير

يعتبر التشفير طريقة رائعة لمنع المتسللين من الوصول إلى البيانات لكنه يشكل التحديات الأمنية في عالم الإنترنت. إذ تشكل محركات الأقراص هذه كإمكانات التخزين والمعالجة فتجدها على كمبيوتر تقليدي. حيث أن زيادة الهجمات يسمح للقراصنة التعامل بسهولة مع الخوارزميات المصممة للحماية.

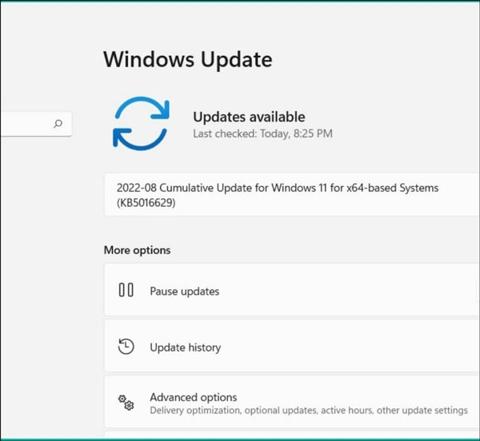

2. اختبار وتحديث غير كافيين:

مع زيادة عدد أجهزة إنترنت الأشياء أصبح مصنعو إنترنت الأشياء أكثر حرصاً على إنتاج وتقديم أجهزتهم بشكل أسرع ما يمكن دون إعطاء الكثير من الأمان. فلا تحصل تلك الأجهزة ومنتجات إنترنت الأشياء على قدر كاف من الاختبارات والتحديثات كما أنها عرضة للقراصنة وغيرها من مشكلات الأمان.

3. خطر كلمات المرور الافتراضية:

تجعل بيانات الاعتماد وتفاصيل تسجيل الدخول الضعيفة كل أجهزة إنترنت الأشياء عرضة لقرصنة كلمات المرور. فأي شركة تستخدم بيانات اعتماد المصنع الافتراضية على أجهزتها تعرض أعمالها وأصولها والعميل ومعلوماتهم القيمة لخطر التعرض للهجوم.

4. برامج إنترنت الأشياء الضارة وبرامج الفدية:

تستخدم برامج الفدية التشفير لحظر المستخدمين بشكل فعال من مختلف الأجهزة والأنظمة الأساسية مع الاستمرار في استخدام البيانات والمعلومات القيمة للمستخدم.

بحيث يمكن للمتسلل اختطاف كاميرا كمبيوتر والتقاط الصور، كما أنه من خلال نقاط الوصول للبرامج الضارة، يمكن للمتسللين طلب فدية لإلغاء قفل الجهاز وإعادة البيانات.

5. الروبوتات الخاصة بإنترنت الأشياء التي تهدف إلى العملة المشفرة:

يمكن لعمال الروبوتات في إنترنت الأشياء التلاعب بخصوصية البيانات ممّا يشكّل مخاطر كبيرة على سوق التشفير. فقد تواجه القيمة الدقيقة لشفرة العملات المشفرة وإنشاءها خطر كبير من المتسللين اللذين لديهم نوايا سيئّة.

6. أمان الجهاز غير الكافي:

يشير أمان الجهاز غير الكافي إلى عدم وجود تدابير مناسبة لحماية الأجهزة الإلكترونية كأجهزة الكمبيوتر والهواتف الذكية وأجهزة إنترنت الأشياء من الهجمات الإلكترونية والقرصنة وسرقة البيانات والوصول غير المصرح به. قد يحدث هذا بسبب البرامج القديمة، وكلمات المرور الضعيفة، ونقاط الضعف غير المصححة، ونقص التشفير وغيرها من المخاطر الأمنية.

7. الافتقار إلى التوحيد القياسي:

يشير الافتقار إلى التوحيد القياسي إلى عدم وجود مواصفات أو بروتوكولات متفق عليها في مجال أو صناعة معينة. يسبب ذلك عدم توافق الأنظمة أو المنتجات أو العمليات مع بعضها، مما يسبّب الارتباك وعدم الكفاءة وانخفاض قابلية التشغيل البيني. فقد يسبّب الافتقار إلى التوحيد القياسي إلى صعوبات في الاتصال وتبادل البيانات بين مختلف الأجهزة والأنظمة.

8. قابلية التعرض لهجمات الشبكة:

تشير قابلية التعرض لهجمات الشبكة إلى قابلية تعرض الشبكة أو النظام أو الجهاز للاختراق أو الاستغلال من قبل مجرمي الإنترنت. يحدث ذلك بسبب نقاط الضعف في البنية التحتية للشبكة، أو البرامج غير المصححة، أو إدارة كلمات المرور السيئة، أو الافتقار إلى تدابير الأمان المناسبة. فقد تسبّب هجمات الشبكة إلى سرقة البيانات وفقدان الخصوصية وتعطيل الخدمات والخسارة المالية. تعتمد أجهزة إنترنت الأشياء على الشبكات بالتالي فهي عرضة للهجمات كهجمات رفض الخدمة (DoS).

9. نقل البيانات غير الآمن:

يشير النقل غير الآمن للبيانات إلى نقل البيانات عبر الشبكة أو الإنترنت دون حماية كافية، فقد يترك البيانات عرضة للاعتراض أو العبث أو السرقة من قبل الخبيثة. يمكن أن يحدث نقل البيانات غير الآمن عند نقل البيانات عبر اتصال شبكة غير مشفر أو عند استخدام بروتوكولات غير آمنة.

لذا يجب استخدام بروتوكولات آمنة كبروتوكول SSL أو TLS أو VPN، وتشفير البيانات قبل إرسالها، إذ يساعد ذلك في ضمان سرية وسلامة البيانات حتى لو تم اعتراضها خلال فترة الإرسال.

شاهد بالفديو: كيف تحمي نفسك من الابتزاز الالكتروني؟

10. مخاوف الخصوصية:

تشير مخاوف الخصوصية إلى المشكلات المتعلقة بجمع المعلومات الشخصية وتخزينها واستخدامها ومشاركتها. قد يشمل ذلك بعض المخاوف حول من يمكنه الوصول إلى المعلومات الشخصية، وكيفية استخدامها وهل هي محمية من الوصول غير المصرح به أو إساءة الاستخدام.

فقد أصبحت مخاوف الخصوصية في العصر الرقمي ذات أهمية كبيرة إذ يتم جمع المعلومات الشخصية وتخزينها بشكل كبير. لمعالجة مخاوف الخصوصية يجب على الأفراد والمؤسسات تنفيذ تدابير أمنية لحماية المعلومات الشخصية، والشفافية حول استخدامها، واحترام حقوق الأفراد في التحكم في معلوماتهم الخاصة. كما تم وضع قوانين ولوائح الخصوصية لتوفير إرشادات وحماية للمعلومات الشخصية للأفراد.

إذ تثير الكمية الكبيرة من البيانات التي أنشئت عبر أجهزة إنترنت الأشياء مخاوف حول الخصوصية، بحيث تستطيع جمع المعلومات الشخصية واستخدامها دون موافقة.

11. الثغرات الأمنية في البرامج:

يمكن للمهاجمين استغلال نقاط الضعف في البرامج للحصول على وصول غير مصرح به أو سرقة معلومات حساسة أو تنفيذ أنشطة ضارة. فقد تنشأ ثغرات البرامج من الأخطاء التي حدثت خلال عملية التطوير، أو من استخدام برامج قديمة أو غير مدعومة.

إذ يمكن للمهاجمين استغلال تلك الثغرات للسيطرة على نظام أو تثبيت برامج ضارة أو سرقة معلومات حساسة، لتقليل تلك المخاطر يجب على مطوري البرامج اتباع ممارسات الترميز الآمنة وأن يحافظ المستخدمون على تحديث برامجهم وتكوينها بشكل صحيح.

كما يجب على المؤسسات والأفراد تنفيذ تدابير أمنية قوية كجدران الحماية وبرامج مكافحة الفيروسات وأنظمة الكشف عن التسلل للحماية من التهديدات المحتملة. غالبًا تحتوي أجهزة إنترنت الأشياء ثغرات في البرامج يمكن للمهاجمين استغلالها للوصول إلى الأجهزة والشبكات.

12. التهديدات الداخلية:

تدل التهديدات الداخلية إلى مخاطر الأمان التي قد تأتي من ضمن المؤسسة، وليس من مصادر خارجية كالمتسللين أو مجرمي الإنترنت، فقد تتخذ تلك التهديدات عدة أشكال كالموظفين الذين يتسببّون عن قصد أو عن غير قصد بهدف إلحاق الضرر بالمنظمة، أو المتعاقدين الذين يسيئون استخدام امتيازات الوصول الخاصة بهم، أو المطلعين الذين أُجبروا على الإضرار بأمن المؤسسة.

فقد تسبّب التّهديدات الدّاخلية انتهاكات للبيانات وسرقة الملكية الفكرية والإضرار بسمعة المنظمة، للتخفيف من مخاطر التهديدات الداخلية، يجب على المؤسسات تنفيذ ضوابط وصول صارمة ومراقبة نشاط الموظف وتوفير تدريب منتظم على سياسات الأمان والخصوصية.

فقد يكون لدى المؤسسات خطة لاكتشاف الحوادث الأمنية التي تشمل المطلعين والاستجابة لها والتعافي منها، يمكن أن يشكل الموظفون أو المقاولون الذين لديهم إمكانية الوصول إلى أنظمة إنترنت الأشياء خطراً أمنياً إذا تسببوا عن قصد أو عن غير قصد في ضرر.

لمواجهة تلك التحديات يجب تنفيذ تدابير أمنية كالتشفير والمصادقة الآمنة وتحديثات البرامج لضمان التشغيل الآمن لأجهزة وأنظمة إنترنت الأشياء.

تحدي التصميم في إنترنت الأشياء:

تشير تحديات التصميم في إنترنت الأشياء إلى الصعوبات التقنية والمفاضلات التي ينطوي عليها إنشاء أجهزة متصلة تعمل وآمنة، تتضمن بعض تحديات التصميم الرئيسية ما يلي:

أولاً: إمكانية التشغيل البيني

يدل ذلك على قدرة الأنظمة أو الأجهزة أو المكونات على العمل مع بعضها بسلاسة وتبادل البيانات بفعالية، إذ تعد إمكانية التشغيل البيني تحدي هام جداً فقد يتم توصيل عدد كبير من الأجهزة بالإنترنت.

فقد يسبب الافتقار إلى التوحيد القياسي إلى صعوبات في الاتصال وتبادل البيانات بين الأجهزة فينتج نظام مجزّأ وغير فعّال للتغلب على ذلك التحدي، تقوم المنظمات والمجموعات الصناعية بوضع معايير وبروتوكولات لضمان إمكانية التشغيل البيني بين أجهزة إنترنت الأشياء. بما يتضمن:

- تطوير بروتوكولات الاتصال المشتركة.

- تنسيقات البيانات.

- معايير الأمان.

إذ تعتبر قابلية التشغيل البيني مهمة لتمكين تلك الإمكانات الكاملة لإنترنت الأشياء والسماح للأجهزة المتصلة بالعمل مع بعضها بشكل فعّال لتقليل استهلاك الطاقة الإجمالي للنظام.

ثانياً: الخصوصية

تعد الخصوصية أبرز التحديات الأمنية في عالم إنترنت الأشياء إذ تقوم أجهزة إنترنت الأشياء بجمع وتخزين ونقل كميات كبيرة من المعلومات الشخصية والحساسة، تتضمن بعض تحديات الخصوصية ما يلي:

1. جمع البيانات:

يضمن جمع البيانات الضرورية فقط وجمعها بطريقة تحترم حقوق خصوصية الأفراد.

2. تخزين البيانات:

التأكد من تخزين البيانات التي جمعتها أجهزة إنترنت الأشياء بشكل آمن وأن الوصول إليها يخضع لرقابة صارمة.

3. مشاركة البيانات:

التحكم في من يمكنه الوصول إلى البيانات التي جمعتها أجهزة إنترنت الأشياء والتأكد من عدم مشاركتها دون إذن.

لمواجهة تحديات الخصوصية يجب على المؤسسات تنفيذ سياسات وإجراءات خصوصية قوية كحماية البيانات وتقليل البيانات والاحتفاظ بالبيانات. يجب تثقيف المستخدمين حول الآثار المترتبة على الخصوصية لاستخدام أجهزة إنترنت الأشياء وتشجيعهم على اتخاذ خطوات لحماية خصوصيتهم.

إضافة إلى اعتماد تقنيات تعزز الخصوصية كالتشفير وإخفاء الهوية لحماية خصوصية الأفراد الذين يتم جمع معلوماتهم من خلال أجهزة إنترنت الأشياء.

فإعطاء الأولوية للخصوصية يمكن للمنظمات المساعدة في ضمان احترام حقوق الأفراد وحرياتهم، وحماية المعلومات الحساسة من الوصول غير المصرح به أو إساءة الاستخدام.

ثالثاً: إدارة الطاقة

تعد تطبيق تقنيات فعالة لإدارة الطاقة كأوضاع السكون لتقليل استهلاك الطاقة لأجهزة إنترنت الأشياء عندما لا تكون قيد الاستخدام، لمواجهة ذلك يجب اعتماد تقنيات منخفضة الطاقة وتصميمات موفرة للطاقة لأجهزة إنترنت الأشياء.

إضافة إلى تنفيذ تقنيات فعالة لإدارة الطاقة كأوضاع السكون لتقليل استهلاك الطاقة لأجهزة إنترنت الأشياء عندما لا تكون قيد الاستخدام.

فإعطاء الأولوية لاستهلاك الطاقة يسمح للمؤسسات المساعدة في ضمان كفاءة أنظمة إنترنت الأشياء الخاصة بها، وتقليل التكاليف والتأثير البيئي بالتالي إطالة عمر البطارية وتقليل التكاليف.

شاهد بالفديو: 10 وسائل فعّالة لحياة رقمية أكثر أماناً

تحديات النشر في إنترنت الأشياء:

يتضمن نشر أنظمة إنترنت الأشياء التحديات بما يتضمن:

1. التوصيل:

إذ تعد الأجهزة المتصلة التي توفر مقدمة ومعلومات مفيدة هامة جداً، لكن ضعف الاتصال يشكّل تحدياً إذ يتطلب حساسات إنترنت الأشياء لمراقبة بيانات المعالجة وتوفير المعلومات.

2. جمع البيانات ومعالجتها:

تلعب البيانات دوراً هاماً لذا يجب وجود فرق تطوير للتأكد أنّها تخطط جيداً للطريقة التي تجمع بها البيانات أو تخزينها أو معالجتها داخل بيئة ما.

3. التكامل:

ضمان تكامل أجهزة وأنظمة إنترنت الأشياء بسلاسة مع التكنولوجيا والبنية التحتية الحالية.

4. البنية التحتية للشبكة:

بناء وصيانة البنية التحتية للشبكة اللازمة لدعم عدد كبير من أجهزة إنترنت الأشياء المتصلة.

إقرأ أيضاً: تعرّف على الآثار السلبية لشبكة الإنترنت

5. إدارة الجهاز:

إدارة وصيانة عدد كبير من أجهزة إنترنت الأشياء في عملية النشر بكفاءة.

6. إدارة البيانات:

إدارة وتحليل الكميات الكبيرة من البيانات التي تولدها أجهزة إنترنت الأشياء، ودمجها مع أنظمة البيانات الموجودة.

7. الأمان:

التأكد أن نشر إنترنت الأشياء آمن من التهديدات كالهجمات الإلكترونية وخروقات البيانات والوصول غير المصرح به.

8. التكلفة:

موازنة تكلفة نشر نظام إنترنت الأشياء وصيانته مع الفوائد التي يوفرها.

لمواجهة تحديات النشر يجب على المؤسسات اعتماد نهج نشر منظم ومخطط جيداً يتضمن:

- الاختيار الدقيق لمكونات الأجهزة والبرامج.

- التخطيط الدقيق للبنية التحتية للشبكة.

- تطوير استراتيجية أمان قوية.

- تنفيذ أنظمة إدارة بيانات وأجهزة فعالة.

- السعي لتعظيم عائد الاستثمار عبر اختيار حلول فعالة بالتعامل مع النشر بطريقة منظمة وجيدة التخطيط.

في الختام:

الجدير بالذكر أنه لا يمكن التعامل مع التحديات الأمنية في عالم إنترنت الأشياء (IoT) في حال عدم وجود مجموعة من المهارات. إذ أنَّ الموهبة المناسبة تتجاوز التحديات الرئيسية بشكل دائم وتعد أحد أصول تطوير تطبيقات إنترنت الأشياء المهمة.